パスワードの限界と戦う時代へ

なぜ今「パスワードレス」なのか?

私たちはいま、「パスワードに頼らない認証」へと大きく舵を切る局面を迎えています。

急増する不正アクセスに加え、フィッシング耐性の高い認証方式を求める制度面での後押しが背景にあります。

2025年10月には、日本証券業協会(JSDA)がパスキー(FIDO2)やPKIベースの多要素認証を必須とする改正ガイドラインを施行。

ログインや出金、口座変更といった重要操作には、フィッシングに強い認証を導入することが明確に位置づけられました(※1)。

行政分野でも同様に、デジタル庁のDS-511ガイドラインが公開鍵方式(=パスキーなど)による本人確認の重要性を示しています(※2)。

官民を横断して、パスワードレスを前提とした認証が“標準”に向かって動き始めている状況です。

※1 参考:インターネット取引における不正アクセス等防止に向けたガイドライン *PDFが開きます

※2 参考:本人確認ガイドラインの改定:本人確認実務の課題・事例・手法とそのガイドラインに関する有識者会議

パスワードの限界と攻撃トレンド

パスワードは長年にわたり、最も一般的な認証手段として使われてきました。しかしその一方で、「覚える」「入力する」「管理する」という行為が、ユーザーにも企業にも大きな負担を強いてきました。

- 使い回し:複数のサービスで同じパスワードを使い回すことで、1つの漏洩が連鎖的な被害を引き起こす

- フィッシング:偽サイトや偽メールによってパスワードを盗み取る攻撃が高度化

- ブルートフォース/辞書攻撃:AIによる自動化で、短時間で大量のパスワードを試行されるリスク

- 人的ミス:メモ書き、スクリーンショット、共有など、運用上の脆弱性

こうした背景から、パスワード依存から脱却し、より安全な認証へ移行する流れが加速しています。

業界全体の動き

この流れを加速させているのが、Apple・Google・Microsoftの3社によるFIDO標準のサポート推進です。

2022年以降、3社は共同で以下のような取り組みを進めています。(※1)

- Apple:iOS・macOSにパスキーを標準搭載。Face ID/Touch IDと連携

- Google:Android・Chromeでのパスキー対応を拡大。Googleアカウントでも利用可能に

- Microsoft:Windows Helloと連携し、Entra IDでもパスキー対応を強化

これにより、スマートフォンやPCに内蔵された生体認証機能を使って、パスワードなしで安全にログインできる世界が現実のものとなりつつあります。

このように、社会的要請・技術的進化・業界標準化の三拍子がそろった今こそ、企業は「パスワードレス」への移行を本格的に検討すべきタイミングです。

※1 参考:FIDOアライアンス Apple、Google、MicrosoftがFIDO標準のサポート拡大にコミット、パスワードレス認証の普及を加速

パスキー認証の基本

FIDO2とパスキーの仕組み

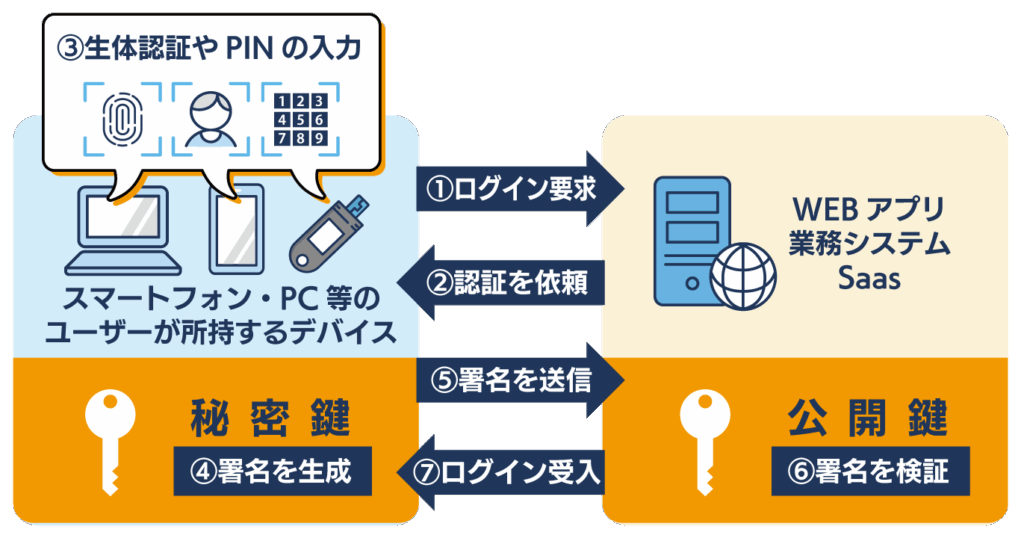

パスキー認証は、FIDO2規格に基づいた次世代のパスワードレス認証方式です。

FIDO2は、WebAuthn(Web Authentication API)とCTAP(Client to Authenticator Protocol)という2つの技術仕様から構成されており、公開鍵暗号方式を用いて、ユーザーの認証情報を安全に管理・検証します。

パスキーは、ユーザーが所持するデバイス(スマートフォン、PC、USBデバイスやICカード等)に保存された秘密鍵と、サービス側に登録された公開鍵のペアによって認証を行います。

ログイン時には、ユーザーが端末上で生体認証やPINによって本人確認を行い、デバイスにある秘密鍵を使用して署名を生成。これをサービス側が公開鍵で検証することで、パスワードを使わずに安全な認証が成立します。

FIDO2認証における本人確認の要素

パスキー認証では、PCやスマートフォンなどのデバイスのみに認証情報が保存され、「ユーザーが持っているもの(所持認証)」+「所持しているデバイスが本人であることの検証(知識認証もしくは生体認証)」を組み合わせた二要素認証が一度に行われます。

- 所持認証:認証情報(秘密鍵)はユーザーの端末に保存されるため、漏洩リスクが極めて低い

- 知識認証:PINやパスワードによるデバイスのアンロック操作。PINやパスワードはサーバに保存されない。

- 生体認証:指紋・顔などを使った生体認証によるデバイスのアンロック操作。スマートフォンやPCに標準搭載されている機能を活用。USBデバイスに搭載されているものもある。

このように、パスキー認証は「覚える」から「持つ・証明する」へと認証の概念を転換させる仕組みです。

MFAとの違いと補完関係

多要素認証(MFA)は、「知識」「所有」「生体」のうち2つ以上の要素を組み合わせることで、認証の強度を高める方式ですが、パスキー認証は、所有要素(デバイス)と知識/生体要素(PIN・指紋・顔認証)を組み合わせることで、MFAに求められる認証強度を単体で実現できる方式です。

以下に、一般的なMFAとパスキー認証の違いと補完関係を比較します。

| 比較項目 | MFA | パスキー認証 |

|---|---|---|

| 認証要素 | 「知識」「所有」「生体」 の要素を組み合わせる | デバイス(所有) + 生体認証 or PIN(知識) |

| パスワード使用 | 一般的に必要 | 不要(パスワードレス) |

| フィッシング耐性 | 方式によって異なる | 高い(公開鍵方式) |

| UX(ユーザー体験) | 複数要素を組み合わせることでセキュリティを高める | 生体認証でスムーズなログインが可能 |

| 運用負荷 | 方式によって異なるが、デバイス管理・パスワード管理等が必要 | パスワード管理が不要 ※企業利用ではPC更新・スマートフォン利用ルール・デバイス管理の仕組み整備が必要となる場合あり |

パスキー認証は、所有要素(デバイス)と知識/生体要素(PIN・指紋・顔認証)を組み合わせることで、単体でもMFAを実現できる認証方式です。

さらに、アクセスリスクや運用ポリシーに応じて、OTPやプッシュ通知などを追加することで、より柔軟で安全な認証基盤を構築することも可能です。

パスキー認証導入のメリット

セキュリティ強化

パスキー認証の最大のメリットは、パスワードを使わないことで、パスワードに起因するリスクを根本から排除できる点にあります。

- フィッシング耐性:パスキーは登録したサイトでのみ利用可能なため、偽のログイン画面ではパスキー認証が成立せず、フィッシングされるリスクが発生しない。

- なりすまし防止:パスキー認証時に送受信される情報は、ユーザーの端末内に安全に保管されている秘密鍵を使用して生成されており、他人が搾取をしてログインすることは極めて困難。

- パスワード漏洩の無効化:パスキー認証にはパスワードを使用しないため、漏洩・使い回し・辞書攻撃といったリスクが発生しない。

さらに、サードパーティのパスキープロバイダを活用することで、企業向けの運用にも柔軟に対応できます。

- 企業向けの管理機能:パスキーの登録・削除・ポリシー設定などを管理者が一元的に制御できるため、エンタープライズ環境に適しています。

- IDaaSや自社認証基盤との連携:IDaaSや自社の認証基盤と連携することで、SSOやMFAと統合されたパスキー認証を実現できます。

- クロスプラットフォーム対応:AppleやGoogleのエコシステムに依存せず、Windows環境でもパスキー認証を導入できるため、混在環境でも一貫したUXを提供できます。

このように、パスキー認証は個人ユーザーにとっての利便性だけでなく、企業にとってもセキュリティ・運用性・ユーザー体験のすべてを高いレベルで両立できる認証方式として、今後ますます重要性を増していくと考えられます。

運用効率化によるIT部門の負荷軽減

パスキー認証は、IT部門にとっても運用負荷の軽減という大きなメリットがあります。

- パスワードリセット対応の削減:ヘルプデスクに寄せられる「パスワードを忘れた」という問い合わせが激減。

- 認証ポリシーの統一:SSOやID管理と連携することで、認証ルールを一元化しやすくなる。

- セルフメンテナンス機能との親和性:ユーザー自身による認証手段の切り替えや再登録が可能な製品もあり、管理者の手間を最小限に。

ゼロトラストへの適合性

パスキー認証は、ゼロトラストの「すべてのアクセスを検証する」という原則にも適合します。

フィッシング耐性のある公開鍵方式、端末ベースの認証、ID管理との連携による権限の最小化などにより、ゼロトラストの「本人確認」「最小権限」「継続的検証」の要件を満たすことができます。

パスキー導入時の現在の課題

パスキーは強度の高い認証方式として注目されていますが、実運用ではいくつかの課題も存在します。

初回登録(エンロール)時の本人確認の難しさ

パスキー自体は強固な認証方式である一方、パスキーを登録する段階では、まだ本人確認に既存の認証手段を利用する必要があります。

現状の多くの環境では、登録の起点となる本人確認はパスワード+MFA もしくは eKYC に依存しており、パスワード単独でパスキー登録を許可するのは極めて危険です。

そのため、企業では「どの認証方式を登録の起点にするか」、「どのような手続きで登録をするか」を慎重に設計する必要があります。

企業内 Windows 環境では Hello 対応が障壁になるケースも

最新の Windows 端末では Windows Hello による生体認証が標準搭載されていますが、企業で利用中のPCはすぐに更新できないケースが多く、Hello対応環境の整備自体が導入ハードルになることがあります。

混在環境を前提にした場合、パスキーだけでは運用が成立しないシーンもあり、既存MFAを併用する設計が求められます。

こうした課題を踏まえると、パスキー単体では補えない領域を どのように設計し、どのようなシステムと組み合わせるかが重要になります。 次の章では、その解決策としての導入ステップを整理します。

パスキー認証導入の戦略的ステップ

① 運用環境に応じた導入戦略(クラウド型 vs オンプレ型)

パスキー認証の導入形態は、既存のMFAやID管理・SSOの運用形態に加え、社内システム全体のクラウド/オンプレ構成にも大きく左右されます。

そのため、自社のIT環境を踏まえたうえで、クラウド型かオンプレ型かを選定することが、戦略的な導入の第一歩となります。

| 比較項目 | クラウド型(IDaaS) | オンプレミス型 |

|---|---|---|

| 導入スピード | 早い(すぐに利用できる場合もある) | 設計・構築に時間を要する |

| 運用負荷 | サービスベンダーがインフラ管理 | 自社で運用管理が必要 クラウド(IaaS/PaaS)上に導入することで、インフラ管理の負荷を軽減することも可能 |

| カスタマイズ性 | 限定的(サービス仕様に依存) | 柔軟に設計可能 |

| セキュリティ制御 | ベンダーに一部依存 | 自社内で完結 |

| コスト | 月額課金 利用者数が多いと高額になる可能性あり | 初期費用は高めだが、ランニング費用は安価になる傾向 |

自社のセキュリティポリシー、IT人材の体制、既存システムとの親和性などを踏まえ、最適な導入方式を選ぶことが、パスワードレス戦略の第一歩となります。

② MFAからの段階的移行

パスワードレス認証は、いきなり全面導入するのではなく、既存のMFA環境から段階的に移行するのが現実的です。

たとえば、まずは社外アクセスが多いクラウドサービス(Microsoft 365、Google Workspaceなど)からパスキー認証を導入し、次に社内システムやVPNなどへ展開するというステップが考えられます。

このような段階的移行により、ユーザー教育や運用体制の整備を並行して進めることができ、混乱やセキュリティギャップを最小限に抑えることが可能です。

実際に、学校法人近畿大学では、2018年に2段階認証とSSOを導入した後、2023年にFIDO認証(パスキー)を追加することで、段階的にパスワードレス環境を整備しました。

スマートフォンによる生体認証を活用し、通学・通勤途中でもストレスなく学内システムにアクセスできる利便性を実現。学生・教職員約4万5千人が利用する共通認証基盤において、セキュリティとUXの両立を達成しています。

参考:学校法人近畿大学様 https://ip3.co.jp/case/2625/

③ ID管理・SSOとの統合設計

段階的な導入を進める中で、既存のID管理(IDM)やSSO(シングルサインオン)との連携をどう設計するかも、成功の鍵となります。

これらの基盤とパスキー認証を統合することで、より強固で効率的な認証環境を構築できます。

- ID管理との連携:退職者アカウントの自動削除や権限の適正化により、パスキー認証の対象ユーザーを常に最新の状態に保つ

- SSOとの連携:一度の認証で複数の業務システムにアクセスできるようにし、パスキーによる本人確認をSSOの入り口に統合

このような統合設計により、セキュリティ・利便性・運用効率のすべてを高いレベルで両立することが可能になります。

AuthWay FIDOサーバで実現する柔軟なパスワードレス認証

パスワードレス認証の導入にあたっては、セキュリティ・利便性・運用効率のすべてを両立できる製品選定が重要です。

アイピーキューブが提供するAuthWayを導入した企業は、FIDO機能を追加することで、FIDO2準拠のパスキー認証を実現できます。さらに、OTPやプッシュ通知などの認証方式も利用可能で、企業の認証基盤を柔軟に構築できるソリューションです。

さらに、CloudLinkとの連携により、クラウドサービスへのパスワードレスSSOを実現。当社製品であるEntryMasterとの統合運用も可能で、ID管理と認証の両面からゼロトラストに対応した基盤構築を支援します。

多様な認証方式と柔軟な連携構成

AuthWay FIDOサーバを追加することで、利用環境やユーザー属性に合わせて、複数の認証方式を柔軟に組み合わせられます。

- パスキー(FIDO2):公開鍵暗号方式によるパスワードレス認証。生体認証やPINと組み合わせて高いセキュリティとUXを実現

- OTP(ワンタイムパスワード):メール、スマートフォンアプリ、ハードウェアトークンに対応

- プッシュ通知認証:スマートフォンに通知を送り、ユーザーがワンタップで承認する方式。SSOとの連携で業務効率も向上

これらの方式は、APIを通じて、既存のWebアプリや業務システム、VPNなどに柔軟に統合可能です。

CloudLinkとの連携によるSSO基盤拡張

AuthWay FIDOサーバは、CloudLinkと連携することで、FIDO2ベースのパスワードレス認証をMicrosoft 365やGoogle Workspaceなどのクラウドサービスにも拡張できます。

- CloudLinkがFIDO認証のRelying Partyとして機能し、SAMLやOIDCを通じて既存のクラウドサービスと連携

- Webアプリ側の改修を最小限に抑えたFIDO対応の迅速な展開が可能

- ゼロトラスト環境における認証制御の一元化とユーザー体験の向上を両立

CloudLink CloudLinkはGoogle Workspace/Salesforce/Microsoft 365等のクラウドサービスや企業内Webサイトとのシングルサインオン機能を提供します。

ユーザー属性・アクセス環境に応じた認証ポリシー

AuthWay FIDOサーバでは、LDAPや外部DBに登録されたユーザー属性情報(所属・役職・端末種別・アクセス元など)をもとに、認証ポリシーを柔軟に設定できます。

FIDO2(パスキー)認証を中心に、OTPやプッシュ通知などの方式を組み合わせることで、利用環境に応じた認証制御が可能です。

- 一般社員と管理職で認証方式を分ける(例:管理職にはOTPを追加)

- 社外アクセス時のみ追加認証を要求(例:社内は生体認証のみ、社外はプッシュ通知を追加)

- 端末種別に応じた認証制限(例:BYOD端末にはPIN認証を強制)

こうした動的な認証制御は、REST APIやSAML連携を通じて既存システムにも適用可能で、セキュリティと利便性のバランスを保ちながら、ゼロトラストの考え方にも適合した運用が可能です。

セルフメンテナンス機能と運用支援体制

AuthWay FIDOサーバは、IT部門の運用負荷を軽減するためのセルフメンテナンス機能も充実しています:

- ユーザー自身による認証手段の再登録(パスキー再設定、OTP再発行など)

- 一時的な認証解除申請と承認フローの整備

- 管理者向けのログ監査・ポリシー変更・障害対応機能

また、ID管理製品「EntryMaster」との連携により、ユーザー属性情報やライフサイクル管理と認証ポリシーを統合的に運用管理することも可能です。これにより、入社・異動・退職などの人事イベントに応じた認証設定の自動化や、より高度なゼロトラスト運用を実現できます。

また、AuthWayはFIDO2認定を取得した国内製品として、導入前のPoC支援から導入後の運用サポートまで、日本語によるきめ細やかな対応が可能です。

パスキー導入に関するご相談はこちら

パスワードレス認証、特にパスキーを活用したFIDO2ベースの認証方式は、今や「未来の技術」ではなく、現実的かつ必要な対策として注目されています。

- パスワードの限界とフィッシング攻撃の高度化により、パスワードレスへの移行は不可避

- Apple・Google・Microsoftによる標準化の推進や、日本証券業協会のガイドライン改正など、業界全体が動き始めている

- パスキー認証は、セキュリティ・UX・運用効率のすべてを高いレベルで両立

- MFA・SSO・ID管理との統合により、ゼロトラストにも適合する認証基盤が構築可能

- 導入形態はクラウド型・オンプレ型から選択でき、自社の環境に合わせた柔軟な戦略設計が可能

そして、こうした戦略を実現するための製品として、AuthWay FIDOサーバは、企業の認証基盤を安全かつ効率的に支えるソリューションです。

パスキー登録時の本人確認やWindows環境の制約といった現時点の課題にも対応できる柔軟性を備えており、段階的なパスワードレス化を無理なく進めることができます。

アイピーキューブなら、統合認証に特化した専門ベンダーとしての豊富な知識と実績を活かし、柔軟な構成と多様な認証方式で、貴社の課題に最適な解決策をご提案しますのでお気軽にご相談ください。

お送りする資料の例

●製品概要

-製品の特長・構成概要・機能紹介・連携可能システム など

●事例紹介

-選定のポイント など

●価格表

-ライセンス料・年間ソフトウェアサポート料・導入サービス料 など

※「AuthWay FIDO」「CloudLink」は株式会社アイピーキューブの登録商標です。

※ FIDO、FIDO ALLIANCE、FIDO AUTHENTICATION、FIDO CERTIFIED の商標およびロゴは、FIDOアライアンスの商標です。

※ 本製品には、OpenSSL Toolkit で使用するために OpenSSL Project によって開発されたソフトウェアが含まれています。(http://www.openssl.org/)