ランサムウェア被害が相次ぐ現状

ランサムウェア攻撃は、企業の規模や業種を問わず深刻な脅威となっています。2025年秋には、日本国内の大手企業で相次いで被害が報告され、事業停止に直結する事態が発生しました。

アスクルの事例

アスクルでは、外部からの不正アクセスによるランサムウェア感染が発生し、法人向け通販サービスや個人向けECサイトが全面停止しました。さらに、同社の物流子会社を通じて、無印良品やロフトなどのEC物流にも影響が波及し、サプライチェーン全体に甚大な影響を与えました。復旧が長期化する中、事業停止の影響は業績にも顕著に表れ、11月度の売上高は前年同月比で約95%減(343億円→17億円)(※1)という極めて異例の水準に落ち込みました。

アサヒグループホールディングスの事例

同様に、アサヒGHDもランサムウェア攻撃により受注・出荷システムが停止しました。報道によれば、攻撃者「Qilin」はネットワーク機器を経由し、VPN装置の脆弱性を突いて管理者権限を奪取した可能性があり、サーバやPCのデータが暗号化され、一部PCデータが流出したと報じられています。

漏えいした可能性がある個人情報(顧客・従業員・関係先情報含む)は約191万件に上るとされ、日本市場への影響は避けられない状況です。被害後の記者会見では、同社はVPN接続の廃止や通信経路再設計や攻撃検知強化など再発防止策を進める方針を示しました。(※2)

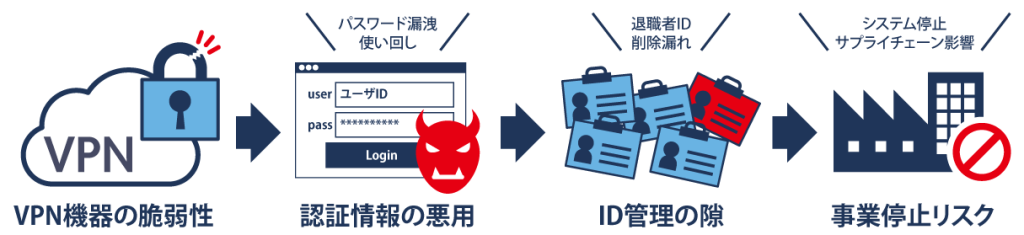

これらの事例は、単なるシステム障害ではなく、事業停止やサプライチェーン全体を巻き込む深刻なリスクを示しています。その入口は、VPN機器やパスワード管理の甘さ、ID管理の属人化など、企業の認証基盤に潜む脆弱性です。

※1 参考:アスクル株式会社 2026年5月期 11月度 月次業績のお知らせ※PDFが開きます

※2 参考:日経クロステック アサヒがランサム被害でVPN廃止、大規模被害招いた3つの技術的盲点

攻撃の入り口:VPN・AD・特権IDの脆弱性

ランサムウェア攻撃は、複数の脆弱性を連鎖的に突くことで被害が拡大します。最初の突破口となるのは、VPN機器や認証情報の管理不備です。典型的な流れは、VPN機器の突破 → 認証情報の悪用 → ID管理の隙を突いた横展開です。

VPN機器の脆弱性(ゼロデイ・設定ミス)

リモートワークや外部委託先との接続に不可欠なVPN機器は、攻撃者にとって格好の標的です。ゼロデイ脆弱性や設定不備を悪用されるケースは後を絶たず、国内の統計ではランサムウェア侵入経路のうちVPNが約62%、リモートデスクトップ(RDS)が約22%で、この2つで8割以上を占めると報告されています(※3)。パッチ適用の遅れや認証強度の不足が、最初の突破口となります。

※3:参考 警察庁サイバー警察局 令和7年上半期における サイバー空間をめぐる脅威の情勢等について(P68ランサムウェアの被害に関する統計)※PDFが開きます

パスワード管理の甘さ

VPN突破後、攻撃者は推測しやすいパスワードや使い回された認証情報、初期設定のまま放置された管理者アカウントを狙います。こうした脆弱性は、権限昇格や重要システムへの侵入を容易にします。多要素認証(MFA)を導入していない環境では、IDとパスワードが漏洩すれば攻撃者は正規ユーザーになりすまして侵入できます。

ID管理の属人化と削除漏れ

IDの発行・削除が部門任せになっていると、退職者や委託業者のIDが残存し、攻撃者にとって“気づかれずに使える入口”となります。ID棚卸が形式的に終わっている企業では、不要IDの排除が進まず、横展開のリスクが高まります。

こうした流れを断ち切るには、認証基盤の再設計とID管理の強化が不可欠です。

認証基盤の再設計ポイント

高度なセキュリティ対策を備えていた企業が、VPN装置の脆弱性を突かれて不正アクセスを受ける――そんな事例が珍しくなくなっています。

これらの出来事は、個別対策を積み重ねるだけでは防御しきれない時代に突入していることを示しています。

いま必要なのは、IDの発行から廃止まで統合的に扱える認証基盤を再設計し、ゼロトラストを前提とした仕組みへ移行することです。

ここからは、その再設計における3つの重要な観点を紹介します。

MFAの強化で「なりすまし」を防ぐ

VPNやSaaSへのアクセスにおいて、IDとパスワードだけの認証では、もはや十分とは言えません。特に、VPN機器のゼロデイ脆弱性や設定ミスがあった場合、IDとパスワードが漏洩していれば、攻撃者は正規ユーザーになりすまして侵入できます。

このようなリスクを防ぐには、多要素認証(MFA)の導入が不可欠です。MFAは、パスワードに加えて、ワンタイムパスワード(OTP)や生体認証など、複数の要素を組み合わせて本人確認を行う仕組みであり、仮にパスワードが漏洩しても、攻撃者の侵入を防ぐ“第二の壁”となります。

特に、社内外のユーザーが混在する環境では、利用者の利便性を損なわずに、柔軟かつ強固な認証方式を選べることが、認証基盤の再設計において重要なポイントとなります。

SSOによるアクセス制御と可視化

業務システムやSaaSの利用が拡大する中で、ユーザーが複数のID・パスワードを使い分けることは、セキュリティと運用の両面で大きな負担となっています。パスワードの使い回しや、不要なアカウントの放置は、攻撃者にとって格好の標的です。

このようなリスクを軽減するには、シングルサインオン(SSO)の導入が有効です。SSOを導入することで、ユーザーは一度の認証で複数のシステムにアクセスできるようになり、利便性を高めながら、アクセス経路を一元管理・可視化できます。

また、SSOはアクセスログの取得や異常検知の基盤にもなり、万が一の侵入時にも被害範囲の特定や遮断がしやすくなるという利点もあります。

IDライフサイクル管理の自動化

IDの発行・変更・削除といったライフサイクル管理が手作業や部門任せになっていると、退職者IDの削除漏れや、権限の過剰付与といったリスクが生じます。これらは、攻撃者にとって“気づかれずに使えるID”となり、被害の拡大を招く要因になります。

このような属人化を解消するには、IDライフサイクル管理の自動化が不可欠です。人事情報や組織改編と連動して、IDの発行・変更・削除を自動で行う仕組みを整えることで、管理の抜け漏れを防ぎ、セキュリティと運用効率を両立できます。

このように、MFA・SSO・IDライフサイクル管理の3つの観点から認証基盤を再設計することで、技術的な脆弱性と運用上のリスクの両方に対応することが可能になります。

次章では、これらの機能を備えたIP3製品を活用した導入モデルと、実際の効果についてご紹介します。

IP3製品で実現するゼロトラストとID管理の自動化

認証基盤の再設計においては、MFA・SSO・IDライフサイクル管理といった複数の要素を、段階的かつ統合的に導入していくことが現実的かつ効果的です。IP3製品は、それぞれの課題に対応する機能を持ちながら、相互に連携することで、ゼロトラストを前提としたセキュリティ運用を実現します。

以下のようなステップで認証基盤の再設計を行うことができます。

【モデルケース:段階的な導入ステップの一例】

- フェーズ1:VPNアクセスのMFA化(AuthWay)

FIDO2ベースの多要素認証を導入し、パスワードレスで利便性とセキュリティを両立。 - フェーズ2:SaaSのSSO統合(CloudLink)

Microsoft 365やBoxなどのクラウドサービスをSSOで統合し、アクセスログの一元管理を実現。 - フェーズ3:ID管理の自動化(EntryMaster)

人事システムと連携し、入社・異動・退職に応じたIDの自動作成・削除を実現。属人化リスクを解消。

実例紹介:株式会社イシダの導入成果

Microsoft 365の全社導入を契機に、グループ全体での認証基盤統合を進め、IP3製品を活用して成果を上げた株式会社イシダの事例を紹介します。

- スモールスタートが可能:部門単位・用途単位での段階的な展開

- 既存環境との親和性:オンプレミスとクラウドが混在する環境でも柔軟に対応

- 国産製品ならではのサポート:日本企業の業務フローや監査要件に即した設計と支援体制

参考:株式会社イシダ事例

このように、IP3製品は単なるツール導入にとどまらず、企業の認証基盤を“攻めと守りの両面”から支える戦略的な選択肢です。

IP3製品を利用して、自社の課題に合った導入モデルを検討してみてはいかがでしょうか。

まとめ:攻撃の入口を塞ぎ、事業停止リスクを最小化する

ランサムウェアによる事業停止は、もはや一部の企業だけの問題ではありません。VPN機器の脆弱性やパスワード管理の甘さ、ID管理の属人化といった“入口の隙”が、攻撃者にとって最大の突破口になります。

完全防御は不可能ですが、攻撃の入口を塞ぐことで被害を最小化することは可能です。その鍵となるのが、ゼロトラストを前提とした認証基盤の再設計です。

- MFAでなりすましを防ぐ

- SSOでアクセス統制とログ可視化を実現

- IDライフサイクル管理の自動化で属人化を排除

これらを段階的に導入することで、セキュリティ強化と運用効率を両立できます。

アイピーキューブでは、AuthWay・CloudLink・EntryMasterを組み合わせた導入モデルを提供し、企業のゼロトラスト化を支援しています。

自社に最適な導入モデルを知りたい方へ

IP3では、業種・規模・課題に応じた導入支援を行っています。

統合認証基盤の専門家による豊富な経験と知識で、皆様のセキュリティ課題解決をサポートさせていただきます。認証製品の導入検討にあたって専門家のアドバイスが欲しい、本当に必要な製品が自分ではよく判断出来ない…などお困りのことがございましたら、まずはお気軽にお問合せください。

「*」の欄は必須項目となっておりますので、必ずご記入ください。